Dieser Artikel ist Teil eines umfangreichen Ratgebers, den RuNet Echo publiziert hat: Der Ratgeber zeigt und erklärt, wie man Open-Source Recherchen im russischen Internet durch führt. Das komplette Handbuch befindet sich auf der speziellen Webseite des Projekts.

Bevor auf die Einzelheiten der Open-Source Datenrecherche im RuNet (dem Internet in russischer Sprache) eingegangen wird, erst ein Hinweis: Es ist sinnvoll, die allgemeinen Verifizierungsprozesse zu verstehen, denen sämtliche Open-Source Informationsquellen (OSINT) unterzogen werden. Für eine umfassende Erklärung der Verifizierungsprozesse digitaler Informationsquellen empfehlen wir den Global Voices Social Media Guide oder das Verification Handbook (das Verifizierungs-Handbuch), geschrieben von Journalisten, die für diverse Medien arbeiten, worunter die BBC und neu entstehende Projekte wie Storyful.

Die allgemeine Anleitung behandelt spezielle Methoden, um die Authentizität von Fotos, Videos und menschlichen Informationsquellen zu prüfen. Vieles in dieser Anleitung kann in jedem beliebigen Feld angewandt werden. Wir konzentrieren uns hier jedoch auf Nachweise und Informationsquellen in russischer Sprache.

Fotos

Es gibt zahllose Methoden, mit denen die Echtheit von Bildern geprüft werden kann, abhängig von der Art der Informationsquelle. Eines der gängigsten Verfahren der Echtheitsprüfung bei Fotos ist die so genannte Geo-Lokalisierung des Bildes. Dabei werden darauf sichtbare Elemente wie Straßenschilder, topographische Merkmale oder Orientierungspunkte mit ihren reell existierenden Gegenstücken verglichen. Und somit wird der entsprechende, ursprünglich angegebene Ort der Aufnahme dann bestätigt oder als falsch identifiziert. Noch eine Methode der Überprüfung von Behauptungen bezüglich Fotoaufnahmen besteht darin, den angegebenen Zeitpunkt der Aufnahme zu überprüfen. Hierbei wird darauf geachtet, ob es jahreszeitliche Unstimmigkeiten gibt (zum Beispiel: Ist tatsächlich Schnee zu sehen auf Fotos, die angeblich nach heftigen Schneefällen gemacht wurden?) – oder andere zeit-technische; letztere sind z.B. durch die Position sichtbarer Schatten zu ermitteln. Diese zweifache Prüfung – Geo-Lokalisierung und “zeit-technische” Lokalisierung – wird in ausführlichen Details in den kommenden Abschnitten dieser Serie behandelt werden.

Wie in beiden eingangs erwähnten Verifizierungs-Handbüchern im Detail erklärt wird, besteht die schnellste Methode der Echtheitsprüfung eines Fotos darin, eine umgekehrte Google Bildsuche oder die so genannte TinEye Suche zu starten. Sehen wir uns ein paar Russland- und Ukraine-spezifische Beispiele an, indem wir beide Bildsuchdienste nach diesen speziellen Medieninhalten durchsuchen.

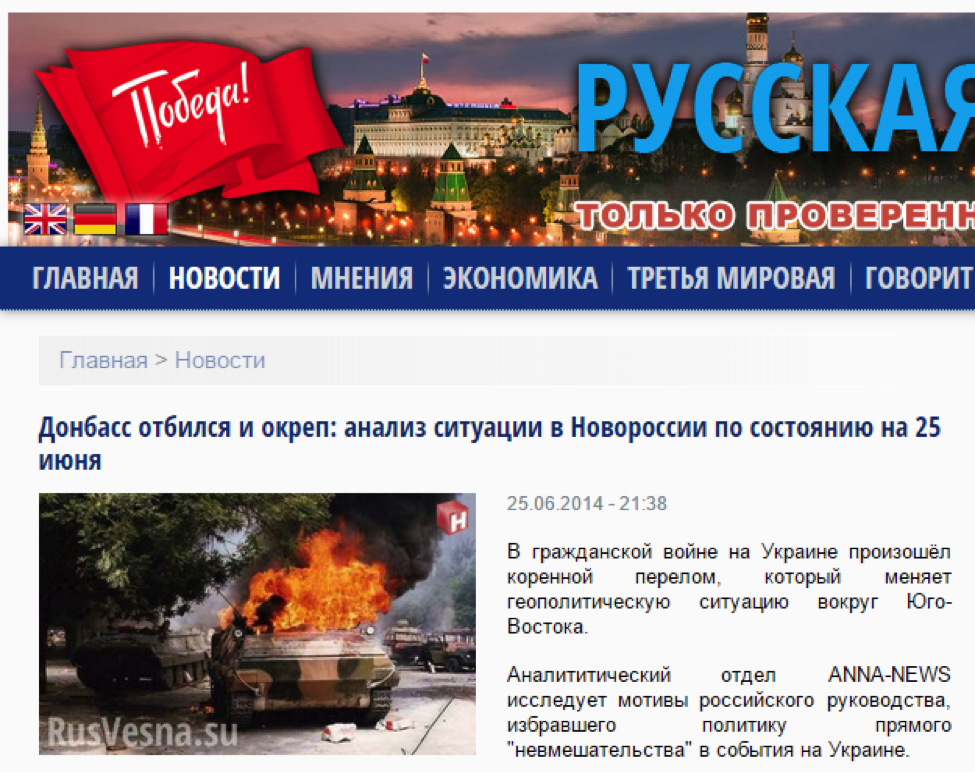

Wie bereits StopFake und andere Medien berichteten, wurden seitens mehrerer pro-russischer und separatistischer Medien von einigen Fotos, die bereits Jahrzehnte alt sind, behauptet, dass diese kürzlich stattgefundene Geschehnisse vom Krieg in der östlichen Ukraine zeigten. Zum Beispiel wurde im unten gezeigten Artikel, der auf RusVesna.su (übersetzt: “Russischer Frühling”) erschien, brennende militärische Ausrüstung zusammen mit einem Bericht über Kämpfe in der östlichen Ukraine am 25. Juni gezeigt. Das Foto erscheint ohne erklärenden Zusammenhang, dafür jedoch versehen mit zwei Logos inklusive der URL RusVesna.su. Womit angedeutet wird, dass die Fotografen dieses Webportals die Aufnahmen selbst gemacht hätten oder zumindest die Bildrechte besitzen.

Wie sich durch zahlreiche Kommentare heraus stellte, zeigt das Bild in Wirklichkeit Ereignisse vom Platz des himmlischen Friedens (Tiananmen Square) – und wurde 1989 gemacht.

Wie wird nun eine Suche nach Bildern durchgeführt?

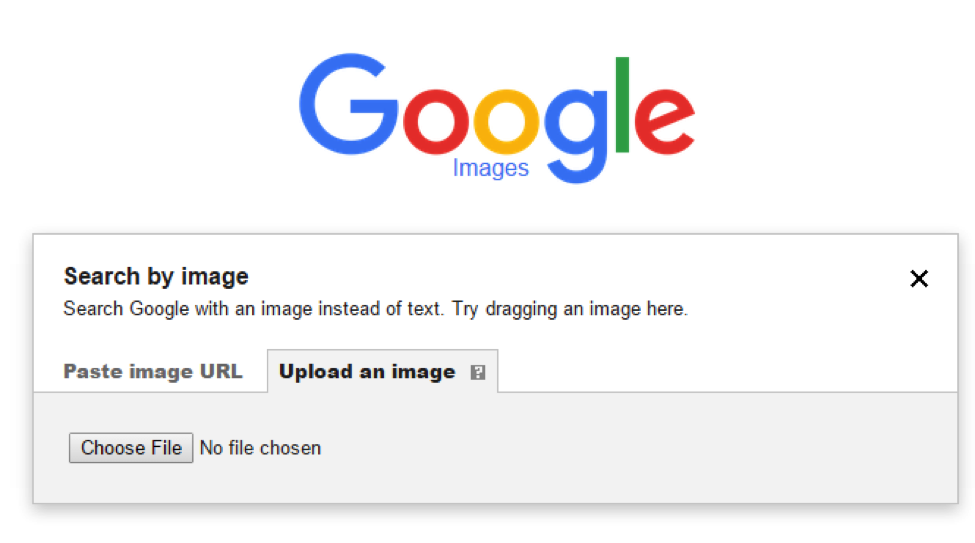

Gehen Sie zu images.google.com und klicken Sie auf das Kamerasymbol, um nach Abbildungen zu suchen:

Es kann sein, dass Sie einen Bildschirmabdruck (screenshot) machen müssen von dem Foto, das Sie suchen. Laden Sie entweder das Foto hoch (sowohl ein Bildschirmabdruck davon als auch ein tatsächlich gespeichertes Foto wird funktionieren) oder geben Sie eine URL (Internetadresse) ein, die direkt zum entsprechenden Bild führt (die also auf jpg, .gif oder .png endet – und nicht etwa die gesamte Webadresse der Webseite, die es zeigt). Achten Sie bei der Suche auch darauf, dass Sie nach der höchstmöglichen Bildauflösung suchen: So bekommen Sie die meisten Suchergebnisse angezeigt.

Nach Anpassung der Suchparameter – hier: Datum – wurde deutlich, dass das Bild wahrscheinlich aus China stammt und vor dem Konflikt in der östlichen Ukraine im Internet erschienen war.

Nach Anpassung der Suchparameter – hier: Datum – wurde deutlich, dass das Bild wahrscheinlich aus China stammt und vor dem Konflikt in der östlichen Ukraine im Internet erschienen war.

TinEye funktioniert mehr oder weniger wie die umgekehrte Google Bildsuche. Normalerweise werden hier jedoch weniger Suchergebnisse angezeigt. Die Suchmechanismen sind dieselben wie bei der Google Bildsuche, man kann entweder ein Bild hochladen oder eine URL eingeben.

Auch gibt es diverse, gratis verfügbare Programme, mit denen Metadaten von Fotos sowie die Bildkompression analysiert werden können. Hiermit lässt sich die Echtheit von Bildern noch weiter überprüfen. Die resultierenden Informationen sind jedoch nicht immer deutlich – und auch abhängig von der Qualität der hochgeladenen Dateien. Ein JPEG beispielsweise, das verkleinert, nochmals komprimiert wurde und vom Original abweicht, wird weit weniger verlässliche Informationen liefern als die Originaldatei, in voller Auflösung, aufgenommen mit einer Kamera. Möchten Sie dennoch versuchen, ein Bild mittels ELA (error-level analysis, Fehlerniveau-Analyse) zu analysieren, so sehen Sie sich findexif.com, fotoforensics.com, und Izitru an.

Und statt forensischer Tools können Sie sich auch schlicht auf die Erkennungsfähigkeit ihrer eigenen Augen verlassen: Der einfachste Weg, ein mit Photoshop bearbeitetes Bild als solches zu erkennen, besteht darin, sich Schatten und Spiegelungen anzuschauen, die darauf zu sehen sind (bzw. sein sollten). Die Moskow Times, StopFake und viele weitere Medien merkten an, dass das russische Ermittlungskomitee auf einem Buchumschlag (Buchtitel: Die Tragödie von Südost-Ukraine) das mit Photoshop bearbeitete Foto von Donetsk in Flammen zeigte. Sieht man sich dieses Bild genauer an – und es erschien übrigens auch in einem Artikel auf Politnavigator.net – dann ist zu erkennen, dass die Spiegelungen im Wasser nicht übereinstimmen.

Dass sie nicht übereinstimmen, ist überall an den aufsteigenden Flammen zu erkennen, besonders in der Rauch- und Flammensäule ganz links im Bild. Achten Sie darauf, wie das Gebäude unter der Flamme ganz links wohl im Wasser gespiegelt wird, das Feuer selbst jedoch nicht. Wie StopFake heraus fand, wurden die Flammen einer normalen Stadtansicht von Donetsk einfach künstlich hinzu gefügt.

Ganz wie bei vielen ähnlichen Scherzen im englischsprachigen Internet auch, kann also eine einfache umgekehrte Suche via die Google Bildsuche oder schlicht eine kritische Betrachtung eine Mythenbildung noch in ihrer Entstehung stoppen.

Videos

Im Gegensatz zu Bildern gibt es für Videos noch keinen vergleichbaren umgekehrten Suchdienst. Dies bedeutet, dass es auch noch keine schnelle Methode gibt, ein gefundenes Video hinsichtlich seiner tatsächlichen Quelle zu überprüfen. Doch gibt es Verfahren, mit denen man eine umgekehrte Prüfung vornehmen kann, um zu sehen, ob es sich bei als neu präsentiertem Material in Wahrheit um neu aufbereitetes Material handelt.

Die Technik, die einer umgekehrten Videosuche am nächsten kommt, besteht darin, von einer Momentaufnahme des Videos einen Bildschirmabdruck zu machen, um dann via die umgekehrte Google Bildersuche eine Abfrage zu starten. Auch kann man einen Bildschirmabdruck (screenshot) vom Miniaturbild (thumbnail) des Videos machen und danach suchen, in der Hoffnung, woanders auf YouTube oder anderen Videoportalen eine Kopie dieses Videos zu finden. Eine detaillierte Beschreibung, wie YouTube seine Miniaturbilder generiert, ist hier zu finden.

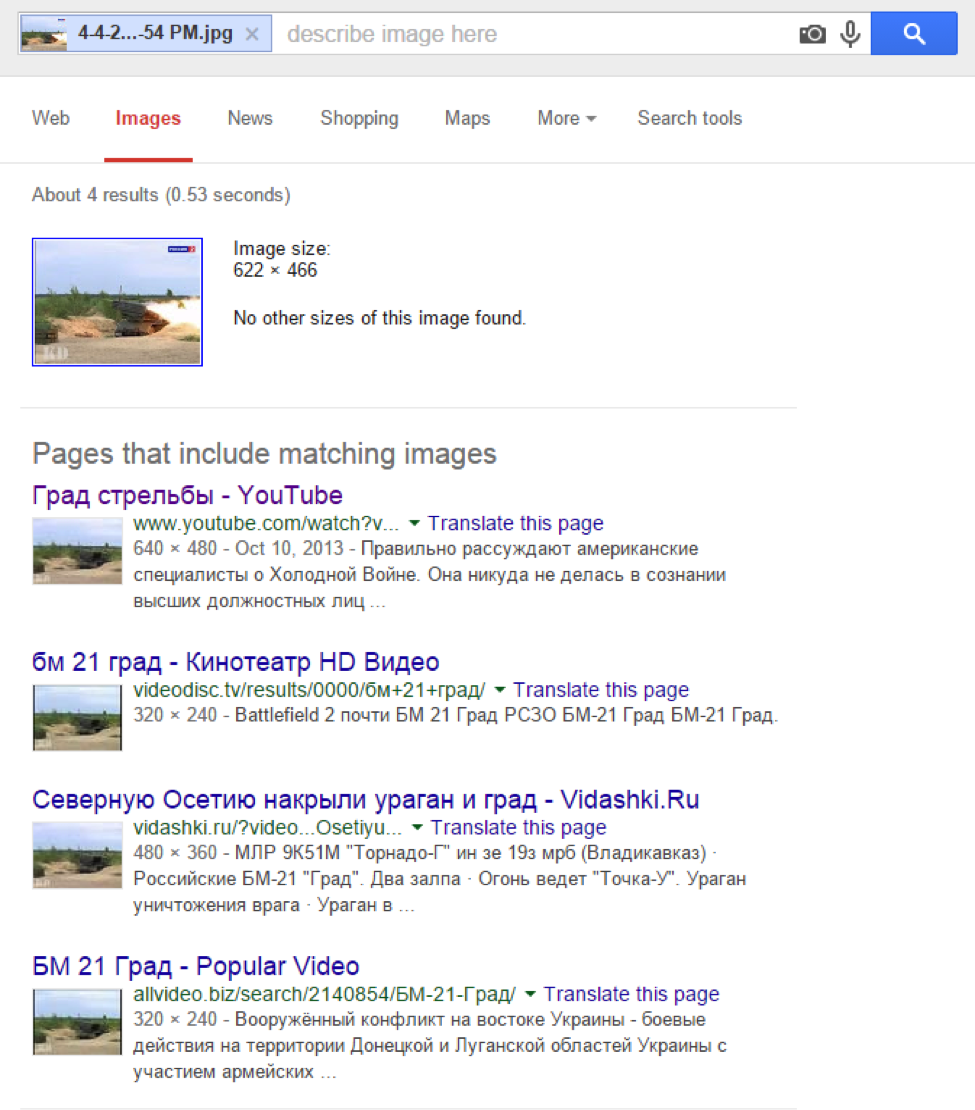

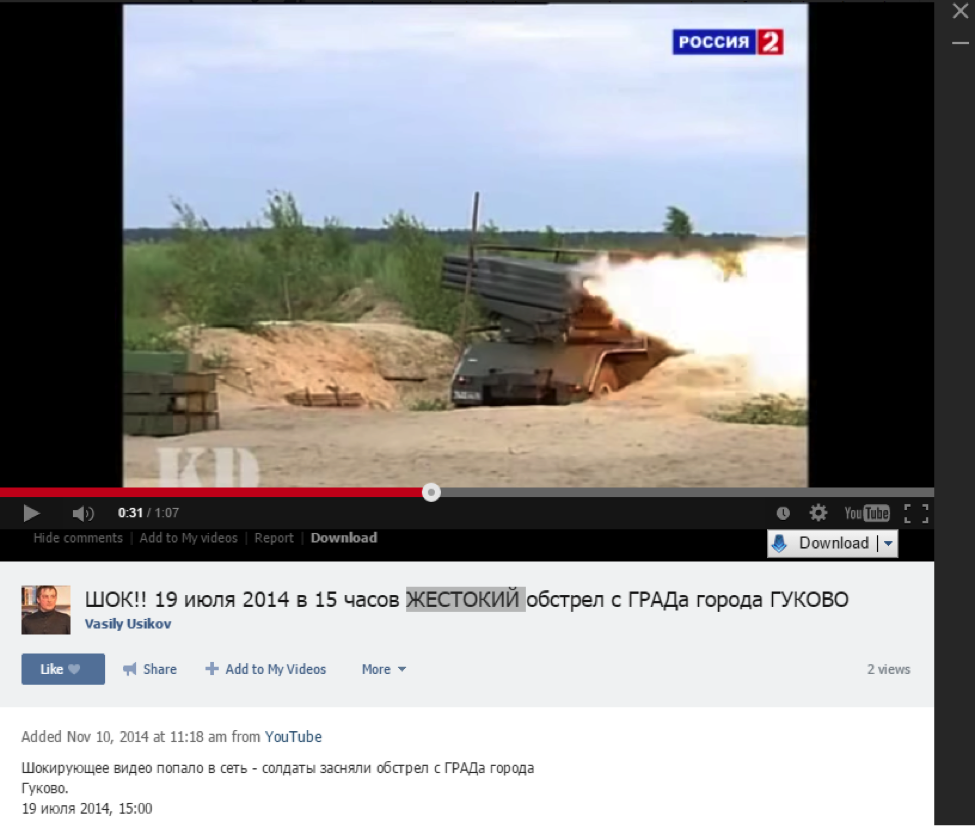

Dieses Video auf Vkontakte, Russlands beliebtestem sozialen Netzwerk, trägt den Titel “SCHOCK!! 19. Juli 2014 um 15:00 Uhr, ein BRUTALER Beschuss von einer GRAD in der Stadt Gukovo.” Das Video, das am 19. Juli 2014 gepostet wurde, stammt scheinbar vom russischen Staatssender Rossiya 2. Es zeigt Soldaten, wie diese Raketen in ein GRAD Mehrfach-Raketenwerfer-System laden und abschießen. Ohne irgendwelche weiteren Elemente, die hier zur Verifizierung beitragen könnten, ist es schwierig, nur anhand des Zusammenhangs die genaue Zeit, den Ort oder auch die tatsächliche Quelle des Videos zu ermitteln. Macht man jedoch einen Bildschirmabdruck von einem bestimmten Moment des Films, so kann das ursprüngliche Video gefunden werden.

Die besten Abschnitte, um solche Bildschirmabdrücke zu erstellen, sind entweder ganz am Anfang eines Films oder in Momenten, wo besondere Szenen gezeigt werden. Das erste Einzelbild liefert noch keinerlei brauchbaren Ergebnisse. Doch ein Bildschirmabdruck vom Moment des Raketenabschusses beispielsweise ergibt gleich mehrere Resultate:

Folgt man hier dem ersten Link, so gelangt man zu einem Video, das im Oktober 2013 hochgeladen wurde. Dort sind russische Soldaten zu sehen, die im Jahr 2009 mit dem GRAD Mehrfach-Raketenwerfer-System trainieren. Ganz eindeutig zeigt dieses Video also keine ukrainischen Soldaten, die Russland am 19. Juli 2014 mit Raketen beschossen, wie der Originalnutzer behauptet hatte.

Folgt man hier dem ersten Link, so gelangt man zu einem Video, das im Oktober 2013 hochgeladen wurde. Dort sind russische Soldaten zu sehen, die im Jahr 2009 mit dem GRAD Mehrfach-Raketenwerfer-System trainieren. Ganz eindeutig zeigt dieses Video also keine ukrainischen Soldaten, die Russland am 19. Juli 2014 mit Raketen beschossen, wie der Originalnutzer behauptet hatte.

Haben Sie einmal heraus gefunden, dass das Video kein Duplikat hat, dann sollten Ort und Zeit der Aufnahme des Fotos so genau wie nur irgend möglich bestimmt werden. Im April 2015 verwüsteten Wildbrände einen Großteil Sibiriens, inklusive einer Region, die als Zabaykalsky Krai bekannt ist. Ein Video tauchte auf YouTube und in russischen Sozialen Medien auf, inklusive Odnoklassnki: Eine Inferno-artige Szene zeigte Autos, die durch dichten Rauch hindurch fuhren. Umgekehrte Bildersuche ergab keinerlei Duplikate dieses Videos, nachdem es am 14. April ins Netz gestellt worden war. Das bedeutet, das Video konnte mittels dieser Methode alleine nicht als Fälschung identifiziert werden. Der Zeitpunkt der Videoaufnahme zeigt den 13. April 2015; dieses Detail könnte auch digital editiert oder später hinzugefügt worden sein. Weswegen auch dieses Detail keine verlässliche Prüfung darstellt. Ein Blick auf die Autokennzeichen im Video zeigt die Ziffern 75 (oben rechts, nach HK):

Eine Abfrage bezüglich der Zugehörigkeit russischer Autokennzeichen ergab, dass dieses Kennzeichen tatsächlich das der Region Zabaykalsky Krai ist. Damit gewann das Video an Glaubwürdigkeit. Auch hatte der Nutzer, der dieses Video auf YouTube hochgeladen hatte, einige Monate vor den Wildbränden bereits ein anderes hochgeladen. Dieses betraf die Region Khakassia, unweit von Zabaykalsky Krai gelegen. Die Kombination all dieser Faktoren ergibt demnach keine Open-Source Information, die den Schluss zulassen würde, dass es sich hier um ein gefälschtes oder manipuliertes Video handelt.

Eine Abfrage bezüglich der Zugehörigkeit russischer Autokennzeichen ergab, dass dieses Kennzeichen tatsächlich das der Region Zabaykalsky Krai ist. Damit gewann das Video an Glaubwürdigkeit. Auch hatte der Nutzer, der dieses Video auf YouTube hochgeladen hatte, einige Monate vor den Wildbränden bereits ein anderes hochgeladen. Dieses betraf die Region Khakassia, unweit von Zabaykalsky Krai gelegen. Die Kombination all dieser Faktoren ergibt demnach keine Open-Source Information, die den Schluss zulassen würde, dass es sich hier um ein gefälschtes oder manipuliertes Video handelt.

Prüfung von Informationsquellen

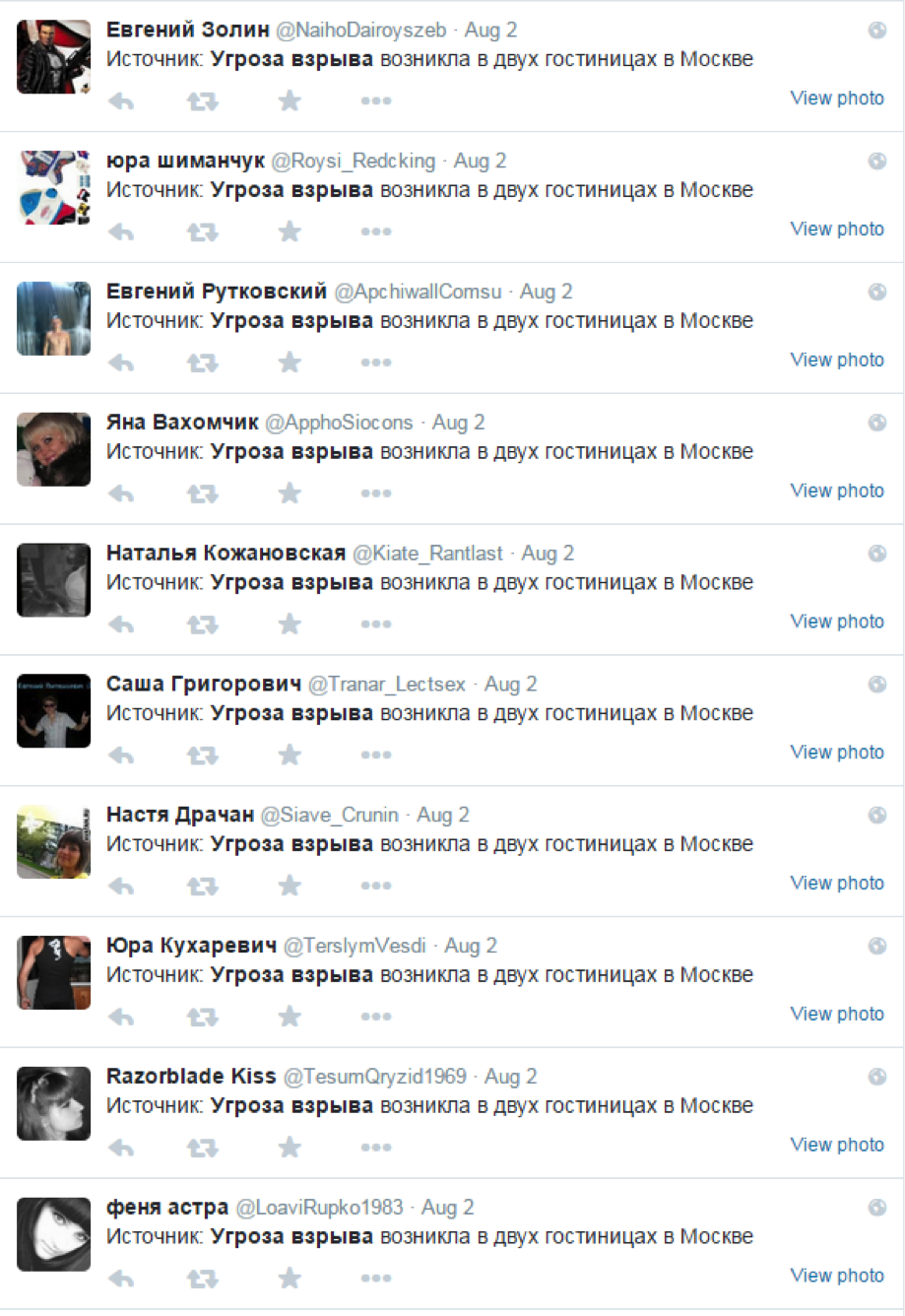

Was die Prüfung der Verlässlichkeit von Informationsquellen in sozialen Medien betrifft, so unterscheiden sich die entsprechenden Methoden, die auf Quellen von RuNet anwendbar sind, nicht allzu sehr von denen anderer sozialer Medien. Doch gibt es einige spezielle Aspekte, die man beachten sollte. So gibt es eine Anzahl von “Bots”, die identische Tweets in jeder Sprache aussenden. Und eine besonders hohe Konzentration solcher Bots findet sich im russischsprachigem Twitter. Dieser Trend wird besonders deutlich, wo politisch wichtige Ereignisse statt finden. Dann tauchen dermaßen massenweise sowohl pro-ukrainische als auch pro-russische Überschriften auf, übersät mit Hashtags und Stichwörtern, dass eine Open-Source Ermittlung sehr schwierig wird.

In den Bildschirmabdrücken hier unten ist zu sehen, dass ein identischer Tweet von Dutzenden Twitter Bots gleichzeitig gepostet wurde. Der Tweet lautet “Ein Informant sagt, in zwei Hotels in Moskau habe es eine Bombendrohung gegeben”, wobei mehrere Absender mit herkömmlichen russischen Namen die Nachricht verbreiten.

Diese Bombendrohung hat es auch tatsächlich gegeben. Doch sind die Bots keine verlässliche Informationsquelle. Wie findet man also heraus, ob hinter der Information eine reell existierende Person steckt oder ein Bot? Abgesehen von kontextuellen Tweet-Details des Absenders selbst – wie etwa dem Versenden von Tweets an Tausende Empfänger, obwohl der Account selbst nur eine Handvoll Follower hat – kann man auch mit dem Profilbild (Avatar) des Nutzers eine umgekehrte Bildabfrage starten.

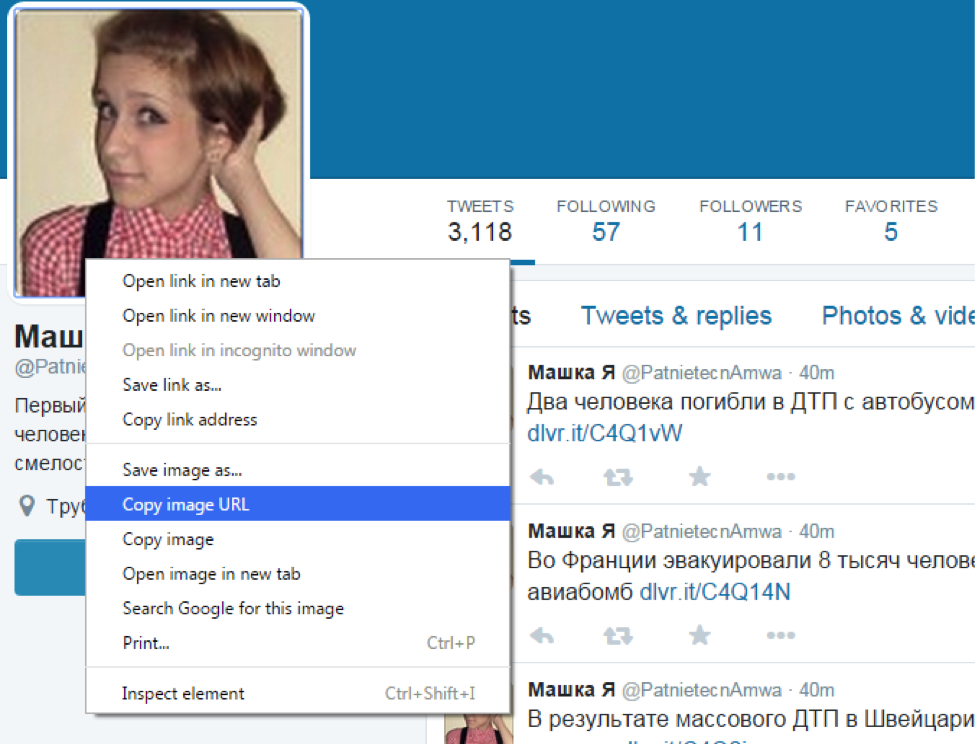

Die meisten Bots und auch andere Quellen, die nicht vertrauenswürdig sind – in Russland genau wie anderswo auch – geben gestohlene Fotos von anderen Nutzern als den eigenen Avatar aus. Ein schnelle Prüfung des Twitter Bots @PatnietecnAmwa (oder “Mashka Ya,” womit angedeutet wird, dass der Name der Frau Mariya ist) ergibt, dass der Twitter-Account wahrscheinlich nicht von einem Menschen genutzt wird.

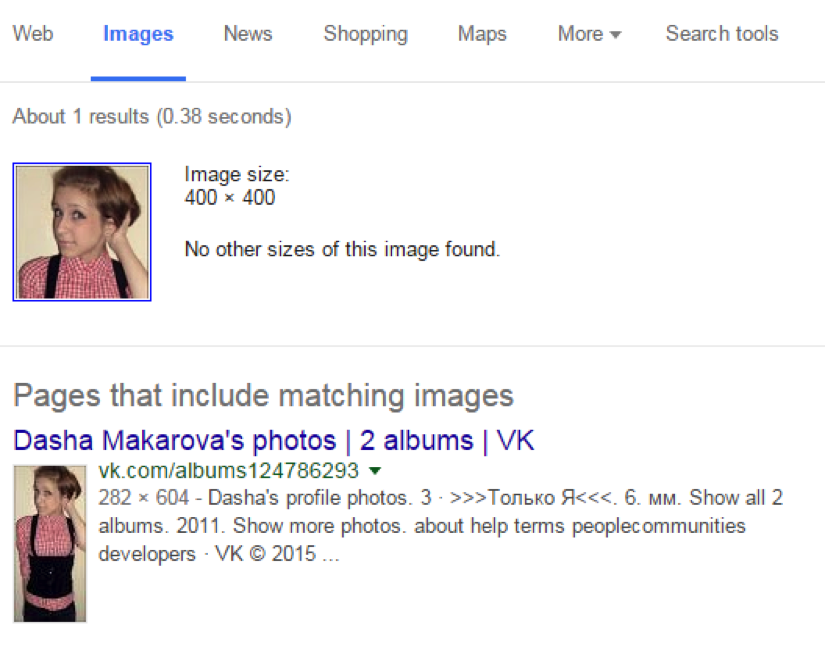

Nachdem Sie die URL des Profilbildes kopiert haben (oder, im Chrome Browser, nur auf “In Google nach diesem Bild suchen” klicken), geben Sie den Link in einen umgekehrten Bildsuch-Dienst wie Google Bildsuche, um nach ähnlichen Bildern im Netz zu suchen.

In diesem Fall zeigt sich, dass das Profilbild von “Mashka” tatsächlich zu einer Frau namens Dasha Makarova gehört – und dass das Profilbild dieser Nutzerin demnach so gut wie sicher von ihrer VKontakte Profilseite gestohlen wurde.

Um die Quelle dieses Tweets zu finden, suchen Sie nach dessen Überschrift in Twitter. Schauen Sie sich dort den ersten Nutzer an, der am Tag der Bot-Tweetflut dieselben exakten Worte getweetet hatte. In unserem Fall ist die Quelle @_ainequinn, ein verlässlicherer Nutzer als die anderen Bots. Denn er hat über Tausend Follower.

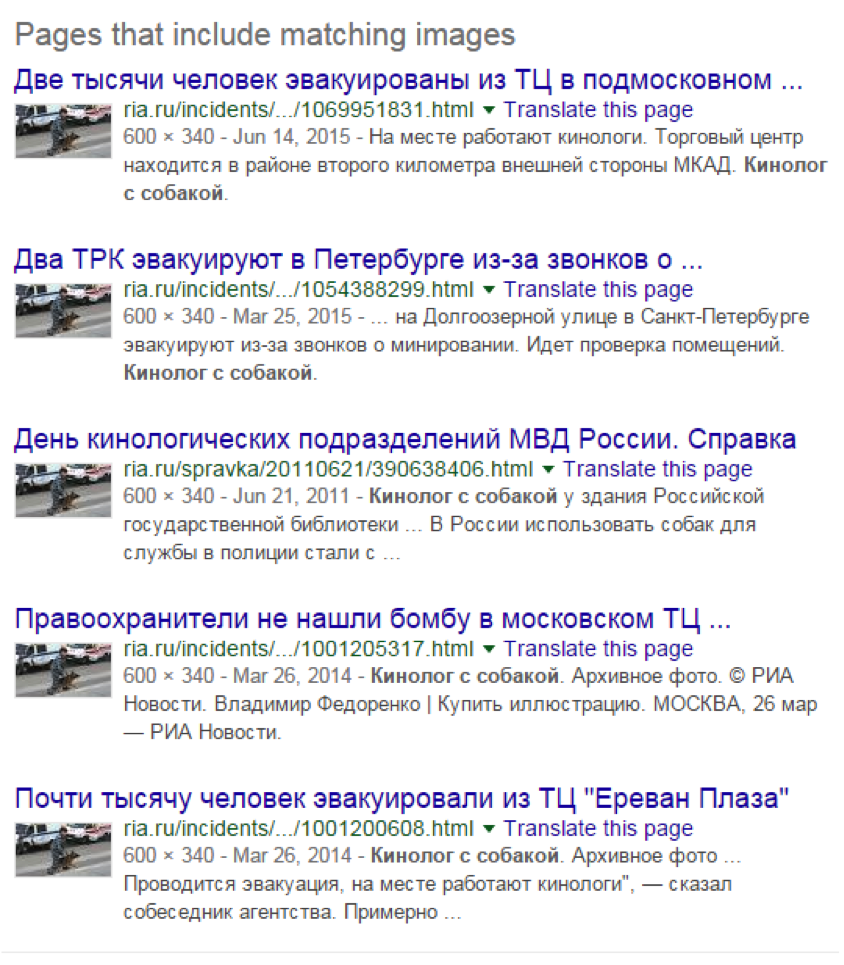

Trotzdem müssen wir noch stets die Information in diesem Tweet überprüfen, auch wenn deren Quelle vertrauenswürdiger erscheint. Das Foto, das der Nutzer teilt, zeigt eine Szene, die überein zu stimmen scheint mit der Meldung: Sanitäter, einen Bombensuchhund und einen LKW mit der Aufschrift “MOSCOW” (Москва) auf der Seite. Eine umgekehrte Bildsuche ergibt jedoch, dass genau dieses Bild des öfteren in Berichten über Noteinsätze in Moskau verwendet wird: Es taucht auch bereits in Berichten auf, die 2011 datieren.

Während der Twitter-Account also den Eindruck erweckte, er sei von einem Menschen genutzt und auch eine verlässlichere Informationsquelle im Vergleich zum Schwarm der Bot-Accounts, ist das Foto, das die Meldung begleitet, ein häufig auch anderswo verwendetes – und gehört damit eindeutig nicht zur Meldung der Bombendrohung. Was zeigen uns all dieses Beispiele? Das es immer nötig ist, bestimmte Informationen mit allen verfügbaren Methoden zu überprüfen.

Während der Twitter-Account also den Eindruck erweckte, er sei von einem Menschen genutzt und auch eine verlässlichere Informationsquelle im Vergleich zum Schwarm der Bot-Accounts, ist das Foto, das die Meldung begleitet, ein häufig auch anderswo verwendetes – und gehört damit eindeutig nicht zur Meldung der Bombendrohung. Was zeigen uns all dieses Beispiele? Das es immer nötig ist, bestimmte Informationen mit allen verfügbaren Methoden zu überprüfen.

Die nächste Folge dieses Handbuchs wird eine Einführung in die sozialen Netzwerke Russlands bieten, inklusive des speziellen, jeweils russischen und ukrainischen Einsatzes von Facebook und Twitter.

1 Kommentar