[1]

[1]Demonstranten der Piratenpartei 2013 in Berlin. Foto von Mike Herbst via Wikimedia Commons (CC BY-SA 2.0)

Alle Links führen, soweit nicht anders gekennzeichnet, zu englischsprachigen Webseiten.

An diesem Donnerstag jährt sich zum ersten Mal der Tag der ersten Enthüllungen des ehemaligen CIA-Analysten Edward Snowden. Seit dem 5. Juni 2013 haben Journalisten große Mengen von Informationen sowohl über Programme der US-Regierung, als auch über globale Systeme zur Überwachung der digitalen Kommunikation veröffentlicht.

Im Folgenden einige der bis heute wichtigsten Enthüllungen:

In seinem neuen Buch “Die globale Überwachung” (“No place to hide [2]“) schreibt der Journalist Glenn Greenwald über seine Zusammenarbeit mit Snowden und stellt detailliert einige alamierende Fakten dar, die seit Beginn der Enthüllungen vor einem Jahr öffentlich gemacht wurden. In nur 30 Tagen sammelte die NSA …

- Daten von mehr als 97 Milliarden E-Mails und 124 Milliarden Telefongesprächen weltweit

- 500 Millionen Verbindungsdaten aus Deutschland, 2,3 Milliarden aus Brasilien und 13,5 Milliarden aus Indien

- 70 Millionen Metadata in Zusammenarbeit mit Frankreich, 60 Millionen mit Spanien, 47 Millionen mit Italien, 1,8 Millionen mit den Niederlanden, 33 Millionen mit Norwegen und 23 Millionen mit Dänemark

- Informationen von fast 3 Milliarden Telefongesprächen und E-Mails, die direkt über US-amerikanische Telekommunikationsnetzwerke liefen. Laut Greenwald seien das mehr Daten als in Russland, Mexiko und nahezu allen Ländern in Europa gesammelt werden und entspräche in etwa der Menge der gesammelten Daten in China.

Dank der Enthüllungen durch Snowden wurde auch eine dreistufige Hierarchie der NSA in ihren Partnerschaften mit ausländischen Regierungen aufgedeckt. Folgendes ist in Greenwalds Buch nachzulesen:

STUFE 1: Five Eyes [auf Deutsch Fünf Augen] ist ein Abkommen zwischen den USA und dem Vereinigten Königreich, Kanada, Australien sowie Neuseeland, in dem eine Zusammenarbeit bei der weltweiten Spionage vereinbart wurde. Gleichzeitig verpflichteten sich die Länder dazu, Spionagetätigkeiten in den Partnerländern einzuschränken, es sei denn sie werden von Vertretern eines solchen Landes explizit dazu aufgefordert.

STUFE 2: Länder, mit denen die NSA im Rahmen bestimmter Überwachungsprojekte zusammenarbeitet, die sie gleichzeitig aber stark ausspioniert. Dazu gehören die meisten europäischen, manche asiatische und keine lateinamerikanischen Länder.

STUFE 3: Länder, die von den USA regelmäßig ausspioniert werden, mit denen aber nahezu keine Zusammenarbeit stattfindet: Brasilien, Mexiko, Argentinien, Indonesien, Südafrika und Kenia sind einige demokratische Länder, die sich auf der Liste befinden.

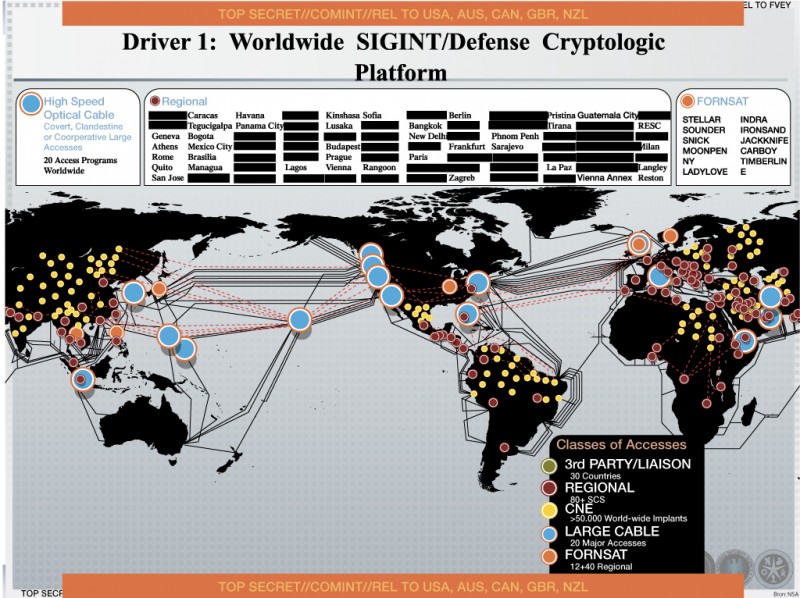

[3]

[3]Karte über die weltweite Informationsgewinnung der NSA durch das Abschöpfen von Signalen und Daten (Signals Intelligence), zugespielt von Edward Snowden. Von der US National Security Agency, geteilt via Wikimedia Commons, für die Öffentlichkeit freigegeben.

Inzwischen gibt es Informationen über folgende verdeckte Operationen der NSA:

XKEYSCORE: Die Softwareoberfläche mit der NSA-Analysten umfangreiche Datenbanken durchsuchen, die während anderer Operationen angelegt wurden. Mit XKEYSCORE werden E-Mails, Chatgespräche sowie die Browserverläufe von Millionen Menschen weltweit analysiert. Die durch XKEYSCORE gewonnenen Daten wurden an andere Geheimdienste weitergegeben, z. B. an das australische Defence Signals Directorate (Nachrichtendienst des australischen Verteidigungsministeriums) und an das neuseeländische Government Communications Security Bureau (Nachrichtendienst der Regierung Neuseelands).

DISHFIRE: Unter der Dishfire-Operation werden weltweit massenhaft Daten von SMS und anderen Telefondatensätzen gesammelt, u.a. Standortdaten, Adressbücher, Kreditkarteninformationen, Benachrichtungen nach verpassten Anrufen, Roaming-Benachrichtigungen (die Grenzüberquerungen indizieren), elektronische Visitenkarten, Mitteilungen über Kreditkartenzahlungen, Reisepläne, Informationen zu Geschäftstreffen, etc. Kommunikationsdaten von Telefonen aus den USA wurden auf dieser Datenbank angeblich minimiert, wenn auch nicht notwendigerweise davon gelöscht. Die Nachrichten und damit verbundenen Daten von Nicht-US-Bürgern wurden gespeichert und ausgewertet.

BULLRUN: BULLRUN ist kein Überwachungsprogramm an und für sich. Unter dieser Operation untergräbt die NSA jedoch die Sicherheitstools, auf die sich Internetnutzer, sowie Personen, die sowohl zu den Zielen der NSA, als auch nicht dazugehören, verlassen. BULLRUN stellt eine anscheinend noch nie dagewesene Bemühung dar, weit verbreitete Sicherheitstools anzugreifen.

EGOTISTICAL GIRAFFE: Die NSA hat den Tor-Browser angegriffen, ein Tool, das es Internetnutzern ermöglicht sich anonym im Internet zu bewegen.

MUSCULAR: MUSCULAR wurde 2009 ins Leben gerufen und wird genutzt, um Datenströme zwischen globalen Datenzentren, die sich nicht auf US-amerikanischem Boden befinden, von Technologieunternehmen wie zum Beispiel Google und Yahoo abzufangen. Diese beiden Unternehmen haben auf MUSCULAR mit der Verschlüsselung ihres Datenaustausches reagiert.

BLARNEY: Ein Programm mit Hilfe dessen einzigartige Partnerschaften mit wichtigen Firmen ausgenutzt werden sollen, um Zugriff auf leistungsstarke internationale Glasfaserkabel, Vermittlungsstellen und Router auf der ganzen Welt zu erhalten. Länder, die davon betroffen sind, sind u.a.: Brasilien, Frankreich, Deutschland, Griechenland, Israel, Italien, Japan, Mexiko, Südkorea und Venezuela sowie die Europäische Union und die Vereinten Nationen.

CO-TRAVELER: Mit Hilfe dieses Programms sammeln die USA Standortdaten über Mobilfunkmasten, Wi-Fi sowie GPS-Knotenpunkte. Diese Informationen werden gespeichert und nach und nach ausgewertet, zum Teil um die Reisebegleiter einer Zielperson zu ermitteln.

Überfordert von all den Zahlen und Fakten? Auf der Webseite der internationalen Kampagne gegen Massenüberwachung [5] [de], die von der Electronic Frontier Foundation, Privacy International sowie einem Zusammenschluss von Internetpolitik- und Menschenrechtsexperten aus der ganzen Welt ins Leben gerufen wurde, gibt es nähere Informationen zu dem Thema. Interessierte werden dazu aufgerufen, beispielsweise die Petition zu unterzeichnen oder eine lokale Veranstaltung zu planen und mehr darüber zu erfahren, wie die jeweils eigene Regierung dazu angehalten werden kann die Privatsphäre im digitalen Zeitalter zu repektieren und zu schützen.

Eine Version dieses Artikels wurde ursprünglich auf der Webseite der Electronic Frontier Foundation [6] veröffentlicht.