Alle Links in diesem Artikel führen, soweit nicht anders gekennzeichnet, zu englischsprachigen Webseiten.

Internet, Mobiltelefone und andere technische Errungenschaften sind wichtige Attribute menschlicher Existenz geworden. Sie haben Kommunikation erleichtert und Menschen in einen neuen sozialen Raum integriert. Dadurch, dass wir uns auf Internetseiten anmelden, an Umfragen sozialer Netzwerke teilnehmen und Fotos auf Instagramm hochladen, tragen wir zwangsläufig zu einer umfangreichen Datenbank bei und entfalten unser virtuelles Leben. Die Menschen, mit denen wir kommunizieren, die Orte, von denen aus wir uns einwählen und das, was wir in Suchmaschinen eingeben – das alles sind zweifellos vertrauliche Informationen, die aber nicht nur uns zur Verfügung stehen.

Es gibt viele Beispiele dafür, dass die Daten von Internetnutzern verwendet werden. Ein offensichtliches Beispiel ist PRISM, ein Programm der US-amerikanischen Regierung, von dem zur Zeit viel in den Nachrichten zu hören ist. Der Fall wurde vor ein Gericht gebracht und Unternehmen haben intensiv damit begonnen, ihre Daten zu verschlüsseln. Einigen Unternehmen gelingt es, geheime Informationen zu sichern, aber da viele gezwungen sind, über Anfragen von Regierungen Stillschweigen zu bewahren, bleiben zahlreiche Nutzer schutzlos.

Viele wenden sich hilfesuchend an das Tactical Technology Collective [Kollektiv für taktische Technologien], einem Projekt, das Profis aus dem Bereich Technology, Designer, Programmierer, Juristen und Aktivisten aus Europa, Asien und Afrika zum Thema Informationsrechte zusammenbringt. Auf der Internetseite der Gruppe kann man nicht nur herausfinden, welche Informationen Dritte verwenden, sondern man kann sich ebenso mit Abwehrtechnologien im Kampf um digitale Rechte eindecken.

Der Manager des Kollektivs warnt, Verschlüsselung sei ein zweischneidiges Schwert. Einerseits verkleinere sie den eigenen “Schatten” und stelle einen Grundschutz sicher. Andererseits könne sie aber sogar noch mehr Aufmerksamkeit erregen, wenn man sich entschließe, vollständig unsichtbar zu werden. Daher sei es wichtig, zwischen den verfügbaren Hilfsmitteln und Resourcen, von denen es bereits viele gibt, auszuwählen. Die Internetseite “Ich & mein Schatten” hat die besten dieser Werkzeuge zusammengestellt.

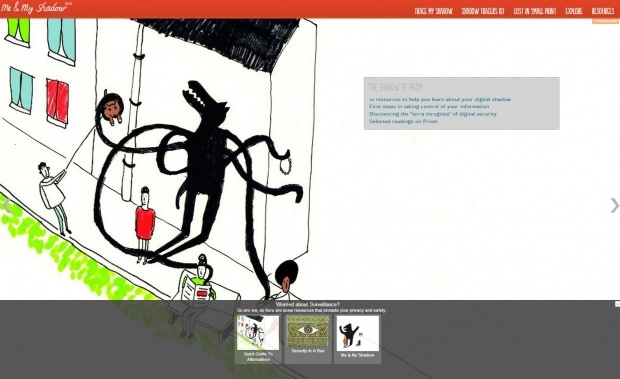

Bildschirmabbild der Seite “Ich & mein Schatten”

Die Seite ordnet jeder Anwendung oder jedem Programm eine Kategorie zu, beschreibt kurz die Funktion und Spezialität und nennt den Link zur Seite des Designers. “Ich & mein Schatten” hat eine Liste von Internetbrowsern zusammengestellt, auf der merkwürdigerweise Mozillas Firefox die erste Wahl ist. Firefox wurde von einer gemeinnützigen Organisation geschaffen und lässt eine Verschlüsselung über verschiedene Add-ons [Zusatzeinrichtungen] zu, die frei zum Herunterladen zur Verfügung stehen. Ein interessantes Detail: Googles Chrome nimmt keine besondere Rücksicht auf seine Nutzer und für Dritte ist es nicht schwer, an die Daten zu gelangen, die in Verbindung zu einem Google Profil stehen.

Laut “Ich & mein Schatten” ist die beste Suchmaschine “Duck Duck Go“, da hier die Daten der Suchanfrage nicht an Dritte weitergegeben werden – etwas, das nicht von Bing oder Google behauptet werden kann. “Ich & mein Schatten” empfiehlt außerdem Programme zum Video Chat, Emailverkehr, Gemeinschaftsarbeiten und so weiter. Die Seite verfügt zudem über einen vollständigen Katalog weiterer nützlicher Werkzeuge und weist ein interaktives und angenehmes Design auf.

Zusätzlich zu technischer Unterstützung können Besucher aktuelle Informationen beziehen. Sie können herausfinden, wie ihre Daten verwendet werden könnten, was in Nutzungsvereinbarungen und in Auszügen der Datenschutzabkommen von Facebook, Yahoo und Instagramm steht und vieles mehr.

Das Spiel “Datenhändler”, das sich auf der Seite unter Ressourcen befindet, ist von besonderem Interesse. Die Spieler müssen hier ein eigenes Informationsimperium erschaffen und können dabei auf jegliche Mittel zurückgreifen, seien es legale oder illegale, sei es der Verkauf von Informationen an Versicherungen und Interessengruppen oder der Schutz vor Hackern, Aktivisten und Massenmedien. Auch wenn es weit hergeholt ist, so führt das Spiel doch die Funktionsweisen dieses unaufhaltsamen und riesigen Systems vor Augen.